ให้ Admin แต่ละเขตพื้นที่ตรวจสอบข้อมูลที่ระบบ OmniVista

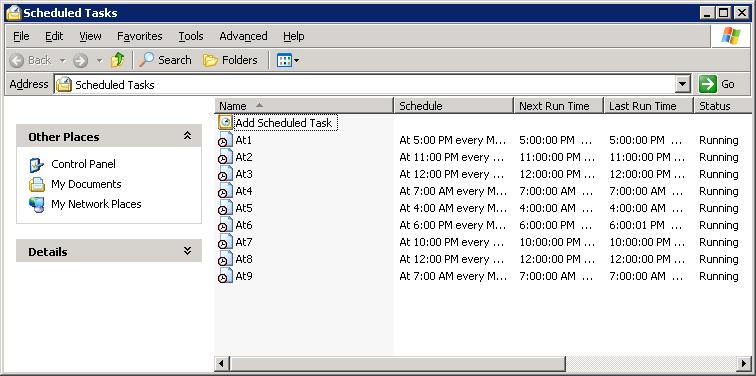

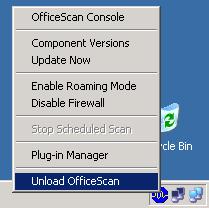

วันอังคารที่ 15 กันยายน 2552 สำนักวิทยบริการและเทคโนโลยีสารสนเทศ ได้ทำการตรวจสอบแพ็คเก็จที่ถูกส่งจากเขตพื้นที่ ปรากฏว่า มีแพ็คเก็จจำพวก ไวรัส จำนวนมาก จึงได้สั่งกักกันที่ซอฟต์แวร์ OmniVista ของแต่ละเขตพื้นที่ เพื่อความรวดเร็ว จึงขอให้ผู้ดูแลของแต่ละเขตพื้นที่ ทำการตรวจสอบ หมายเลข IP Address และ MAC Address ที่ถูกกักกัน

วันอังคารที่ 15 กันยายน 2552 สำนักวิทยบริการและเทคโนโลยีสารสนเทศ ได้ทำการตรวจสอบแพ็คเก็จที่ถูกส่งจากเขตพื้นที่ ปรากฏว่า มีแพ็คเก็จจำพวก ไวรัส จำนวนมาก จึงได้สั่งกักกันที่ซอฟต์แวร์ OmniVista ของแต่ละเขตพื้นที่ เพื่อความรวดเร็ว จึงขอให้ผู้ดูแลของแต่ละเขตพื้นที่ ทำการตรวจสอบ หมายเลข IP Address และ MAC Address ที่ถูกกักกัน

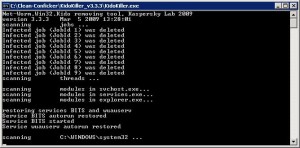

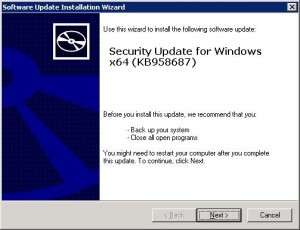

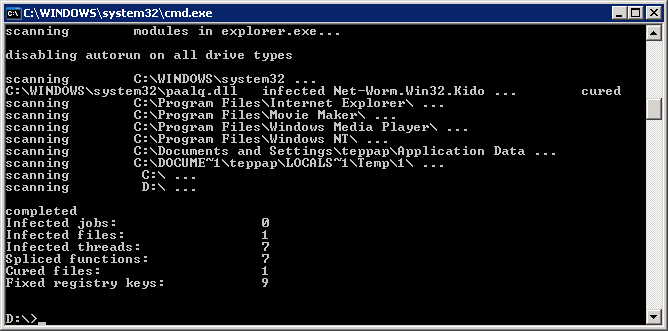

ในเบื้องต้นให้ตรวจสอบโดยการสั่งสแกนด้วยซอฟต์แวร์ Antivirus ที่ถนัด หรือมีอยู่ประจำเครื่อง และทำการบันทึกชื่อของไวรัส ส่งมายังสำนักวิทยบริการ เพื่อที่จะช่วยหาซอฟต์แวร์ในการจัดการไวรัสดังกล่าว

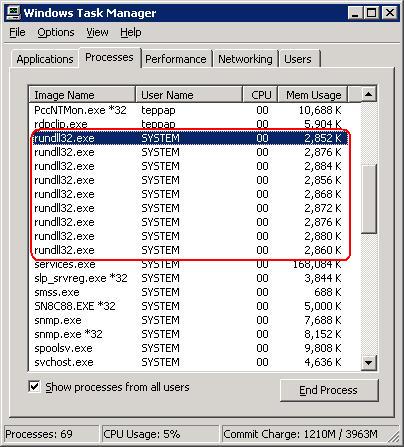

ช่วง 2 สัปดาห์ที่ผ่านมา ที่บริหารธุรกิจ (Node1 เชียงใหม่) มีการแจ้งจากสมาชิกผู้ใช้บริการว่า ใช้งานระบบเครือข่ายไม่ได้ หรือมีอาการติด ๆ ดับ ๆ อยู่ตลอดเวลา จากการตรวจสอบพบว่า ที่ Switching มี log บอกว่า

ช่วง 2 สัปดาห์ที่ผ่านมา ที่บริหารธุรกิจ (Node1 เชียงใหม่) มีการแจ้งจากสมาชิกผู้ใช้บริการว่า ใช้งานระบบเครือข่ายไม่ได้ หรือมีอาการติด ๆ ดับ ๆ อยู่ตลอดเวลา จากการตรวจสอบพบว่า ที่ Switching มี log บอกว่า