ผมเคยเขียนบทความเกี่ยวกับการใช้งาน OpenMeetings โดยใช้ User จาก Active Directory ในบทความนี้ http://noc.rmutl.ac.th/main/?p=838 แต่มีคนให้ความสนใจสอบถามเกี่ยวกับการติดตั้ง OpenMeeting ว่ามีขั้นตอนอย่างไร วันนี้สบโอกาสที่จะทำการอัพเกรดเวอร์ชั่น (ผมลงใหม่เลยครับ) ให้ทันสมัย อีกทั้งยังมี Mod ตัวใหม่สำหรับ Moodle ด้วย ดังนั้นผมจะทำการติดตั้งไปพร้อมกันเลยครับ เอาแบบ Step by Step กันเลยทีเดียว

ผมเคยเขียนบทความเกี่ยวกับการใช้งาน OpenMeetings โดยใช้ User จาก Active Directory ในบทความนี้ http://noc.rmutl.ac.th/main/?p=838 แต่มีคนให้ความสนใจสอบถามเกี่ยวกับการติดตั้ง OpenMeeting ว่ามีขั้นตอนอย่างไร วันนี้สบโอกาสที่จะทำการอัพเกรดเวอร์ชั่น (ผมลงใหม่เลยครับ) ให้ทันสมัย อีกทั้งยังมี Mod ตัวใหม่สำหรับ Moodle ด้วย ดังนั้นผมจะทำการติดตั้งไปพร้อมกันเลยครับ เอาแบบ Step by Step กันเลยทีเดียว

ข้อมูลเบื้องต้น สำหรับการติดตั้ง

1. CentOS 5.5 amd 64 ติดตั้งเฉพาะแพ็คเก็จ Server เท่านั้น อย่างอื่นไม่เอาครับ

2. openmeetings_1_6_rc1_r3621.zip ขนาด 82.6 MB

3. Mod ของ Moodle ที่ชื่อว่า openmeetings_moodle_v_1_0.zip ขนาด 86.7 KB

เริ่มการติดตั้ง

1. ทำการติดตั้ง mysql-server โดยใช้คำสั่ง yum ดังนี้

[root@opt src]#yum -y install mysql-server

[root@opt src]# service mysqld start

[root@opt src]# mysqladmin -u root password 123456 < หมายเหตุ กำหนดพาสเวิร์ดเป็น 123456

[root@opt src]# vi /etc/my.cnf

[mysqld]

datadir=/var/lib/mysql

socket=/var/lib/mysql/mysql.sock

user=mysql

# Default to using old password format for compatibility with mysql 3.x

# clients (those using the mysqlclient10 compatibility package).

old_passwords=1

# Disabling symbolic-links is recommended to prevent assorted security risks;

# to do so, uncomment this line:

# symbolic-links=0

default-character-set=utf8 < เพิ่มเข้าไปครับ

character-set-server=utf8

[mysqld_safe]

log-error=/var/log/mysqld.log

pid-file=/var/run/mysqld/mysqld.pid

~

~

“/etc/my.cnf” 17L, 494C written

[root@opt src]# service mysqld restart

Stopping MySQL: [ OK ]

Starting MySQL: [ OK ]

[root@opt src]#

[root@opt src]# mysql -u root -p

Enter password:xxxxxxx

Welcome to the MySQL monitor. Commands end with ; or \g.

Your MySQL connection id is 5

Server version: 5.0.77 Source distribution

Type ‘help;’ or ‘\h’ for help. Type ‘\c’ to clear the buffer.

mysql> create database openmeetings; < สร้างฐานข้อมูลที่ชื่อว่า openmeetings

Query OK, 1 row affected (0.00 sec)

mysql> show databases;

+——————–+

| Database |

+——————–+

| information_schema |

| mysql |

| openmeetings |

| test |

+——————–+

4 rows in set (0.00 sec)

mysql> exit

Bye

[root@opt src]#

2. ติดตั้ง java ซึ่งจำเป็นจำหรับการใช้งาน openmeeting ดังนี้

[root@opt src]#yum -y install java

3. ติดตั้งแพ็คเก็จที่สำเป็นสำหรับ openmeeting ดังนี้

root@opt src]# wget http://packages.sw.be/rpmforge-release/rpmforge-release-0.5.2-2.el5.rf.x86_64.rpm

[root@opt src]# rpm -Uvh rpmforge-release-0.5.2-2.el5.rf.x86_64.rpm

warning: rpmforge-release-0.5.2-2.el5.rf.x86_64.rpm: Header V3 DSA signature: NOKEY, key ID 6b8d79e6

Preparing… ########################################### [100%]

1:rpmforge-release ########################################### [100%]

[root@opt src]#yum -y install freetype freetype-devel fontconfig fontconfig-devel java-1.6.0-openjdk-devel libtiff libtiff-devel libjpeg-devel libjpeg giflib giflib-devel libpaper libpaper-devel xml-commons-apis libpng libpng-devel libxml2 libxml2-devel fftw3 fftw3-devel cairo cairo-devel flac flac-devel wavpack wavpack-devel libsndfile libsndfile-devel libmad libmad-devel yasm-devel yasm gcc gcc-c++

[root@opt src]#yum -y groupinstall ‘Office/Productivity’

[root@opt src]#yum -y install openoffice.org-headless

4. แก้ไขไฟล์ rc.local โดยการเพิ่มข้อความเข้าไปดังนี้

[root@opt src]# find / -name ‘soffice’ < ค้นหาที่อยู่ของ Open Office

/usr/lib64/openoffice.org3/program/soffice

/usr/bin/soffice

[root@opt src]# vi /etc/rc.local

.

.

/usr/lib64/openoffice.org3/program/soffice “-accept=socket,host=localhost,port=8100;urp;StarOffice.ServiceManager” -nologo -headless -nofirststartwizard &

.

.

5. ลบแพ็คเก็จเดิมที่ CentOS ติดตั้งมา (เพื่อติดตั้งแพ็คเก็จที่ใหม่กว่าเข้าแทนที่) **สำหรับคนที่ต้องการติดตั้งแพ็คเก็จ โดยการคอมไพล์เท่านั้นนะครับ ถ้าจะใช้ yum ก็ข้ามขั้นตอนนี้ ไปขั้นตอนที่ 6 เลยครับ**

แพ็คเก็จที่จะลบออกมี 3 ตัวด้วยกันคือ ghostscript , ImageMagick , sox

[root@opt src]# rpm -qa|grep ghostscript < ทำการค้นหาแพ็คเก็จ โดยค้นหาทั้ง 3 ตัว (ในตัวอย่างผมค้นหาแค่ ghostscript นะครับ) ถ้ามีการติดตั้งให้ใช้คำสั่ง yum remove ดังนี้

[root@opt src]# yum -y remove ghostscript

6. ติดตั้งแพ็คเก็จที่ใหม่กว่าดังนี้ (จะใช้ yum ให้ใช้คำสั่งดังต่อไปนี้ yum -y install ghostscript lame swftools ImageMagick ffmpeg sox ) **ถ้าใครต้องการคอมไพล์แพ็คเก็จเอง ก็ตามขั้นตอนด้านล่างครับ**

cd /usr/src

[root@opt src]# wget wget http://ghostscript.com/releases/ghostscript-9.01.tar.gz

[root@opt src]# wget http://sourceforge.net/projects/lame/files/lame/3.98.4/lame-3.98.4.tar.gz/download?use_mirror=cdnetworks-kr-2#

[root@opt src]# wget http://www.swftools.org/swftools-0.9.1.tar.gz

[root@opt src]# wget ftp://ftp.imagemagick.org/pub/ImageMagick/ImageMagick-6.6.7-9.tar.gz

[root@opt src]# wget http://downloads.sourceforge.net/project/sox/sox/14.3.1/sox-14.3.1.tar.gz?r=http%3A%2F%2Fsourceforge.net%2Fprojects%2Fsox%2Ffiles%2Fsox%2F14.3.1%2F&ts=1298364869&use_mirror=cdnetworks-kr-1

[root@opt src]# wget http://www.ffmpeg.org/releases/ffmpeg-0.6.1.tar.gz

[root@opt src]# cd /usr/src

[root@opt src]# tar xvfz ghostscript-9.01.tar.gz

[root@opt ghostscript-9.01]# ./configure –prefix=/usr

[root@opt ghostscript-9.01]# mkdir obj

[root@opt ghostscript-9.01]# mkdir bin

[root@opt ghostscript-9.01]# make all

[root@opt ghostscript-9.01]# make install

[root@opt ghostscript-9.01]# cd /usr/src

[root@opt lame-3.98.4]# tar xvfz lame-3.98.4.tar.gz

[root@opt lame-3.98.4]# cd lame-3.98.4

[root@opt lame-3.98.4]# ./configure –prefix=/usr

[root@opt lame-3.98.4]# make all

[root@opt lame-3.98.4]# make install

[root@opt lame-3.98.4]# cd /usr/src/

[root@opt src]# tar xvfz swftools-0.9.1.tar.gz

[root@opt src]# cd swftools-0.9.1

[root@opt src]# make all

[root@opt src]# make install

[root@opt src]# cd /usr/src

[root@opt src]# tar xvfz ImageMagick-6.6.7-9.tar.gz

[root@opt src]# cd ImageMagick-6.6.7-9

[root@opt ImageMagick-6.6.7-9]# ./configure –prefix=/usr

[root@opt ImageMagick-6.6.7-9]# make all

[root@opt ImageMagick-6.6.7-9]# make install

[root@opt ImageMagick-6.6.7-9]# cd /usr/src/

[root@opt src]# tar xvfz ffmpeg-0.6.1.tar.gz

[root@opt src]# cd ffmpeg-0.6.1

[root@opt ffmpeg-0.6.1]# ./configure –enable-libmp3lame –enable-postproc –enable-gpl –enable-pthreads –enable-avfilter –prefix=/usr

[root@opt ffmpeg-0.6.1]# make all

[root@opt ffmpeg-0.6.1]# make install

[root@opt ffmpeg-0.6.1]# cd /usr/src/

[root@opt src]# tar xvfz sox-14.3.1.tar.gz

[root@opt src]# cd sox-14.3.1

[root@opt sox-14.3.1]# ./configure –prefix=/usr

[root@opt sox-14.3.1]# make all

[root@opt sox-14.3.1]# make install

7. ก๊อปปี้ไฟล์ openmeetings_1_6_rc1_r3621.zip และ openmeetings_moodle_v_1_0.zip ไปไว้ใน /usr/src

หรือ จะทำการใช้คำสั่ง wget มาก็ได้ครับ ดังนี้

[root@opt src]#cd /usr/src

[root@opt src]#wget http://openmeetings.googlecode.com/files/openmeetings_1_6_rc1_r3621.zip

8. เมื่อก๊อปปี้เสร็จเรียบร้อยแล้ว ให้ทำการแตกไฟล์ออกมา โดยใช้คำสั่ง unzip ดังนี้

[root@opt src]#unzip openmeetings_1_6_rc1_r3621.zip

[root@opt src]# ls

debug kernels openmeetings_1_6_rc1_r3621.zip red5

9.เข้าไปตั้งค่าไฟล์คอนฟิกของ openmeeting ก่อนทำการติดตั้ง

[root@opt src]# cd /usr/src/red5/webapps/openmeetings/conf

[root@opt conf]# mv hibernate.cfg.xml hibernate.cfg.xml.old

[root@opt conf]# cp mysql_hibernate.cfg.xml hibernate.cfg.xml

10. แก้ไขไฟล์ hibernate ดังนี้

[root@opt conf]# vi hibernate.cfg.xml

.

.

<!– User / Password –>

<property name=”connection.username”>root</property>

<property name=”connection.password”>123456</property>

<!– Database Settings –>

<property name=”connection.driver_class”>com.mysql.jdbc.Driver</property>

<!– for performance reasons changed to MyISAM from org.hibernate.dialect.MySQLInnoDBDialect –>

<property name=”dialect”>org.hibernate.dialect.MySQLMyISAMDialect</property>

<property name=”connection.url”>jdbc:mysql://localhost/openmeetings?autoReconnect=true&useUnicode=true&createDatabaseIfNotExist=true&characterEncoding=utf-8</property>

.

.

11. ดำเนินการให้ red5 ทำงานทุกครั้งที่รีสตาร์ทเครื่อง อ้ออย่าลืมให้ mysqld ทำงานตอนบูตเครื่องด้วยละครับเช่นสั่งใน ntsysv

[root@opt]# cd /etc/rc.d

[root@opt rc.d]# vi rc.red5

#!/bin/sh <– พิมพ์เพิ่มเข้าไปทั้ง 3 บรรทัดครับ

export RED5_HOME=/usr/src/red5/

/usr/src/red5/red5.sh &

[root@opt rc.d]# vi rc.local

/etc/rc.d/rc.red5

/sbin/iptables -F

.

.

[root@opt rc.d]# chmod 755 rc.red5

[root@opt rc.d]#chkconfig mysqld on <– หรือจะใช้คำสั่ง ntsysv แล้วเลือก mysqld ก้ได้ครับ

[root@opt rc.d]#/etc/rc.d/rc.red5 <– หลังจากรันคำสั่งนี้แล้ว จะมีข้อความขึ้นเต็มจอด ไม่ต้องตกใจครับ เป็นข้อความปกติ

12. ติดตั้งผ่านทางเว็บไซต์

http://ipaddress:5080/openmeetings/install

ระบบจะแจ้งให้ตรวจสอบการคอนฟิก user & password และชื่อ database ในไฟล์ hibernate.conf.xml หากแน่ใจแล้วว่าถูกต้องหมดแล้ว ก็ให้คลิ๊กที่ Continue with STEP 1 เพื่อดำเนินการต่อไป

ระบบจะให้กรอกรายละเอียด ในส่วนชื่อที่ใช้งานเป็นอันดับแรก (ผู้ดูแลระบบ) ที่ต้องการใช้งาน ในที่นี้ผมใช้ชื่อของผมนะครับ

ให้กรอกรายละเอียดของ mail server ถ้าต้องการให้ระบบทำการส่ง e-mail ให้กับผู้เข้าใช้งานโปรแกรม เช่น การสมัครใช้งาน การเชิญเข้าร่วมประชุมทาง e-mail ซึ่งตรงนี้จะเป็นออปชั่นครับ ไม่จำเป็นต้องกรอก หรือสามารถกรอกในภายหลังได้ครับ

พาร์ทของซอฟแวร์เสริม ที่เราได้ทำการติดตั้งไปก่อนหน้านี้ครับ ซึ่งใครจำไม่ได้ว่าอยู่ตรงไหน สามารถใช้คำสั่ง find ในการค้นหาได้ครับ ดังนี้

[root@opt usr]# find / -name ‘convert’ ##สำหรับ ImageMagick

/usr/bin/convert

[root@opt usr]# find / -name ‘pdf2swf’

/usr/bin/pdf2swf

/usr/src/swftools-0.9.1/src/pdf2swf

[root@opt usr]# find / -name ‘sox’

/usr/lib/sox

/usr/bin/sox

/usr/src/sox-14.3.1/src/.libs/sox

/usr/src/sox-14.3.1/src/sox

[root@opt usr]# find / -name ‘ffmpeg’

/usr/share/ffmpeg

/usr/bin/ffmpeg

/usr/src/ffmpeg-0.6.1/ffmpeg

เซ้ตพาร์ทของตัวโปรแกรมให้ตรงกับความเป็นจริง (ตามที่ใช้คำสั่งค้นหาตามด้านบน)

เมื่อกรอกข้อมูลครบถ้วนแล้ว ให้คลิ๊กที่ Install ตรงด้านล่างสุดของหน้าเว็บไซต์ครับ รอซักครู่ หากไม่มีอะไรผิดพลาด ระบบจะแจ้งว่า ทำการติดตั้งเรียบร้อย

ตัวอย่างที่แสดงว่าทำการติดตั้งเรียบร้อยแล้ว สามารถคลิ๊กที่ Enter the Application เพื่อเข้าสู่หน้า login ได้ครับ

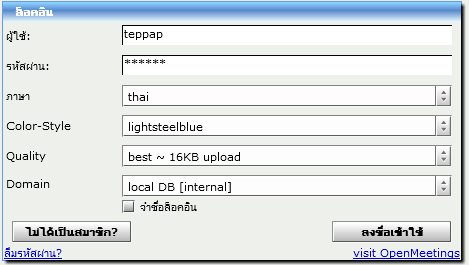

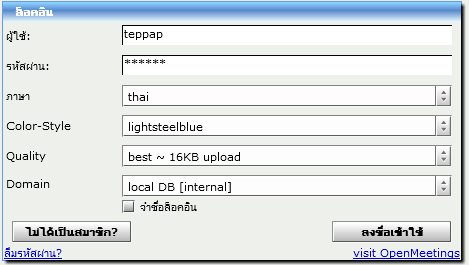

หน้าล็อกอินของระบบครับ ให้กรอกชื่อที่เราได้ทำการคอนฟิกตอนติดตั้ง ซึ่งชื่อนี้จะมีสิทธิของผู้ดูแลระบบครับ

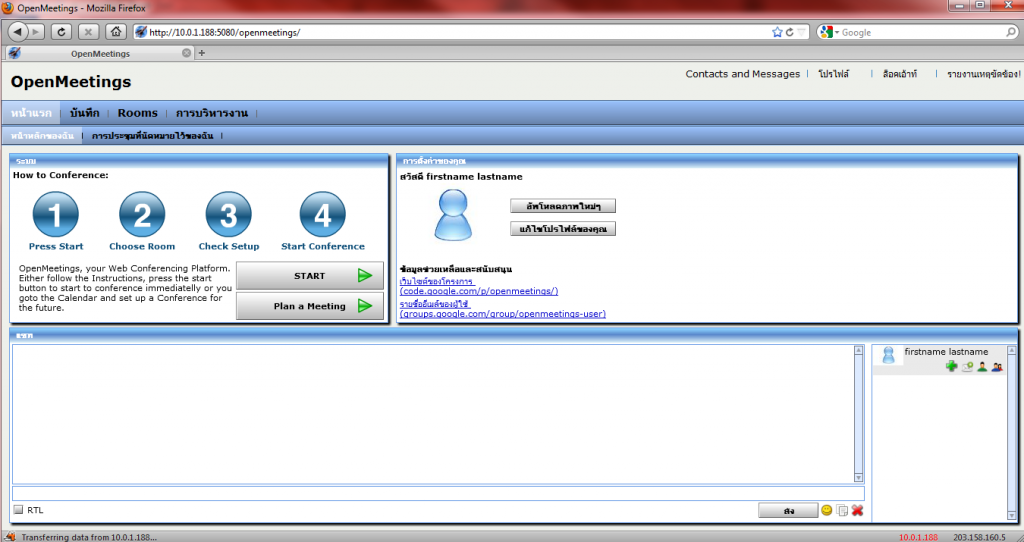

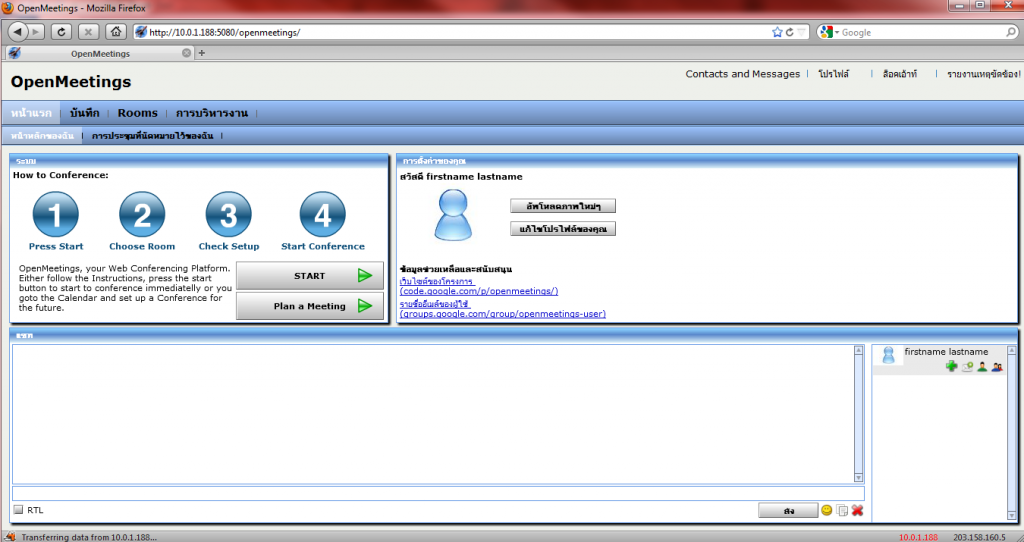

หน้าตาเว็บไซต์ หลังจากที่ล็อกอินไปแล้ว ถ้าต้องการแก้ไขไฟล์คอนฟิก หรือปรับแต่งค่าต่าง ๆ ให้คลิ๊กที่ “การบริหารงาน” ซึ่งในบทความนี้ผมขอไม่พูดถึงครับ ขอหาเวลาว่าง ๆ อีกซักนิดก็แล้วกันครับ

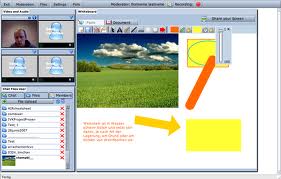

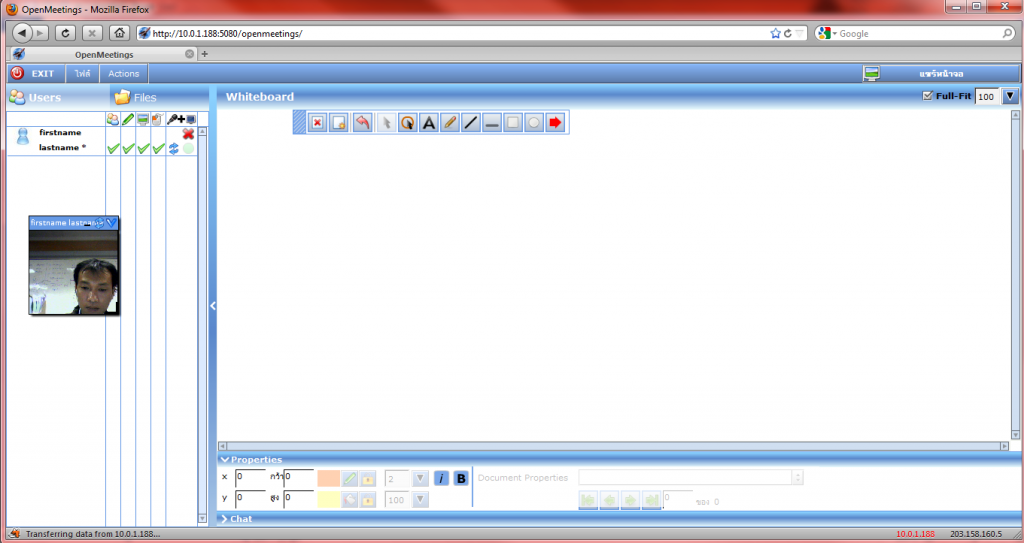

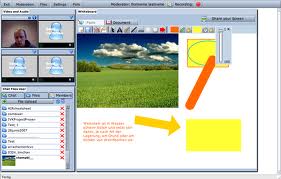

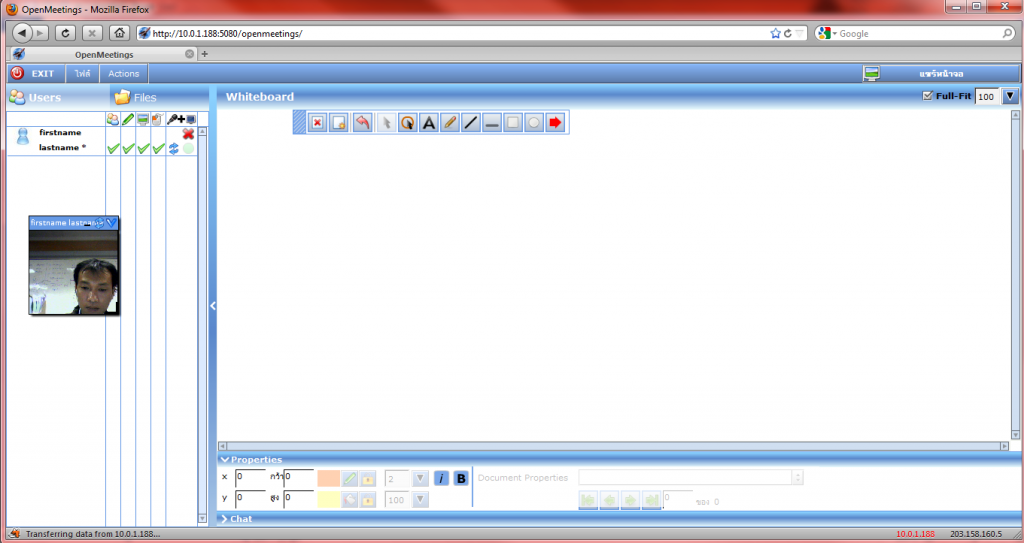

ผมได้ทดสอบเข้าไปยังห้องประชุม โดยคลิ๊กที่ Room ครับ

การใช้งาน ก็ไม่ถึงกับซับซ้อนอะไรมากครับ บางคนยังชมว่าใช้งานง่ายด้วยซ้ำไปครับ หากมีข้อสงสัย สามารถส่ง e-mail ปรึกษาได้ครับ ที่  หรือ

หรือ

ปล. ผมขอติดการเชื่อมต่อกับ moodle ไว้ก่อนนะครับ ไม่ยากครับ แต่รับปากว่าจะเขียนในตอนหน้าครับ อีกไม่นานครับผม

หมายเหตุ แก้ไข บางข้อความ ที่สื่อสารผิดพลาด ทำให้เข้าใจสับสนบ้างเล็กน้อยครับ เช่นการติดตั้งด้วย yum กับการคอมไพล์เอง

ผมเคยเขียนบทความเกี่ยวกับการใช้งาน OpenMeetings โดยใช้ User จาก Active Directory ในบทความนี้

ผมเคยเขียนบทความเกี่ยวกับการใช้งาน OpenMeetings โดยใช้ User จาก Active Directory ในบทความนี้

นานมาแล้ว ผมได้เขียนบทความเกี่ยวกับการใช้งาน

นานมาแล้ว ผมได้เขียนบทความเกี่ยวกับการใช้งาน

เมื่อเวลา 04.30 น. ของเช้าวันที่ 11 กุมภาพันธ์ 2554 วงจรคอนเฟอเร้นทร์เขตพื้นที่พิษณุโลกขัดข้อง ซึ่งได้แจ้งไปยังผู้ประสานงานของ 3BB และทำการแก้ไขเสร็จเรียบร้อยแล้วที่เวลา 10.15 น.

เมื่อเวลา 04.30 น. ของเช้าวันที่ 11 กุมภาพันธ์ 2554 วงจรคอนเฟอเร้นทร์เขตพื้นที่พิษณุโลกขัดข้อง ซึ่งได้แจ้งไปยังผู้ประสานงานของ 3BB และทำการแก้ไขเสร็จเรียบร้อยแล้วที่เวลา 10.15 น.

เนื่องจากทางการไฟฟ้าส่วนภูมิภาค ได้ปรับปรุงระบบไฟฟ้าแรงสูงจากบ้านปงวังถึง หน้า มหาวิทยาลัยเทคโนโลยีราชมงคลล้านนา ลำปาง จึงจำเป็นต้องหยุดจ่ายกระแสไฟฟ้า ในวันที่ 27 ตุลาคม 2553 ตั้งแต่ เวลา 08.30-16.30 น. ทำให้ไม่สามารถติดต่อสื่อสาร ผ่าน internet กับ มทร.ล้านนา ลำปางได้

เนื่องจากทางการไฟฟ้าส่วนภูมิภาค ได้ปรับปรุงระบบไฟฟ้าแรงสูงจากบ้านปงวังถึง หน้า มหาวิทยาลัยเทคโนโลยีราชมงคลล้านนา ลำปาง จึงจำเป็นต้องหยุดจ่ายกระแสไฟฟ้า ในวันที่ 27 ตุลาคม 2553 ตั้งแต่ เวลา 08.30-16.30 น. ทำให้ไม่สามารถติดต่อสื่อสาร ผ่าน internet กับ มทร.ล้านนา ลำปางได้